دانلود MikroTik RouterOS 6.44 Level 6 کرک شده

در این پست آخرین نسخه MikroTik RouterOS یعنی ورژن ۶٫۴۴ که در تاریخ ۲۰۱۹-Feb-25 منتشر شده است را قرار می دهیم. این نسخه دارای License سطح ۶ می باشد. تغییرات صورت گرفته در این نسخه زیاد می باشد و به دلایل امنیتی شدیدا توصیه می شود بروزرسانی کنید، لیست تغییرات در آخر پست قرار گرفته است.

لینک دانلود MikroTik RouterOS 6.44 Level 6

لینک دانلود Winbox version 3.18

نکته ۱: برای استفاده از این ماشین مجازی (VM) ابتدا فایل را از حالت فشرده خارج نمایید و سپس فایل OVA Template مربوط به VM را به نرم افزار مجازی ساز معرفی – Import کنید. مخصوص ماشین مجازی VMware

نکته ۲: برای این که مشکل MAC Address پیش نیاید پیشنهاد می شود در تنظیمات – Setting کارت شبکه MAC Address را با زدن دکمه Generate تغییر دهید.

نکته ۳: در صورتیکه پس از اجرای VM، از شما پرسیده شد که این ماشین رو کپی – Copy کرده اید یا انتقال – Move داده اید، که در پاسخ بگویید که کپی – Copy شده است.

نکته ۴: برای بروزرسانی مک آدرس میکروتیک هم میتوانید از طریق Winbox به شکل زیر عمل کنید

میکروتیک (به انگلیسی: MikroTik) نام شرکتی در لتونی است که تجهیزات شبکه رایانهای و مخابرات بیسیم تولید میکند. مهمترین محصول این شرکت سیستمعامل میکروتیک است. سیستمعامل میکروتیک مسیریابی است که با استفاده از هسته لینوکس ساخته شده است. سیستمعامل میکروتیک علاوهبر قابلیت نصب بر روی رایانههای خانگی، به صورت بسته نرمافزاری-سختافزاری نیز ارائه شده است. سیستمعامل میکروتیک در سال ۱۹۹۵ میلادی توسط دو دانشجوی دانشگاه امایتی آمریکا به وسیله نگارشی از سیستمعامل لینوکس بنیان گذاشته شد. همزمان با شکلگیری استانداردهای ۸۰۲٫۱۱ و توسعه سختافزاری این سیستمعامل قابلیت بیسیم نیز به آن افزوده شد.

این دستگاه جزو مسیریابهای قوی ارائه شده و همرده مسیریابهای شرکت سیسکو میباشد و دارای قابلیتهای منحصر به فرد میباشد.

از قابلیتهای میکروتیک میتوان به موارد زیر اشاره کرد:

مسیریابی (به انگلیسی: routing)

دیوار آتش (به انگلیسی: firewall)

بیسیم به (به انگلیسی: wireless)

پروتکل پیکربندی پویای میزبان (به انگلیسی: Dhcp server)

برگردان نشانی شبکه و میزبان نماینده (به انگلیسی: nat and proxy server)

پشتیبانی از آیپی نسخه ۶ (به انگلیسی: IPv6 support)

مدیریت کاربر (به انگلیسی: user managment)

تعادلرسانی بارگذاری (به انگلیسی: load balancing)

صفحه مدارهای مسیریابهای میکروتیک به طور کلی به دوسته مسیریابها و بیسیمها تقسیم میشوند البته دستگاههای بیسیم هم توانایی مسیریابی را دارند اما عمده استفاده آنها در صنعت بیسیم میباشد.

RouterOS

محصول اصلی میکروتیک سیستم عامل مبتنی بر لینوکس است که به عنوان MikroTik RouterOS شناخته میشود. با نصب بر روی سختافزار اختصاصی همان شرکت (RouterBOARD) و یا بر روی رایانههای استاندارد مبتنی بر x86، سختافزار را به یک مسیریاب شبکه تبدیل میکند و بسیاری از ویژگیهای اضافه مختلف را به اجرا درمیآورد؛ مانند دیواره آتش، خدمات دهنده و سرویس گیرنده شبکه خصوصی مجازی، شکل دهنده و ارتقا دهنده کیفیت خدمات پهنای باند. همچنین ویژگی نقطه دسترسی (Access Point) و دیگر ویژگیها را در شبکههای بیسیم بازی میکند. به منظور ارتقای سطح عملکرد این سیستم عامل باید مجوز (لایسنس) هر ویژگی را دریافت کرد. برنامه کاربردی این شرکت برای سیستم عامل مایکروسافت ویندوز، Winbox نام دارد؛ که یک رابط گرافیکی کاربر برای پیکربندی مسیریاب و نظارت بر کارکرد آن فراهم میکند. درعین حال RouterOS امکان دسترسی را از طریق FTP، telnet، و SSH مهیا میکند. به علاوه، برای مدیریت و نظارت یک برنامه کاربردی رابط (API) جهت دسترسی مستقیم از طریق برنامههای کاربردی نیز وجود دارد

ویژگیهای RouterOS

RouterOS از بسیاری برنامههای کاربردی که توسط ارائه دهندگان خدمات اینترنت استفاده شده میشود پشتیبانی میکند. به عنوان مثال OSPF و سوئیچینگ برچسب چندقرارداری (VPLS / MPLS). پشتیبانی محصول توسط میکروتیک از طریق انجمن و ویکی انجام میگیرد. بدین وسیله نمونههایی از تنظیمات حرفهای و کلی ارائه میشود. RouterOS از IPv4 و | پروتکل_اینترنت_نسخه_۴ (IPv4) را و همچنین پروتکل_اینترنت_نسخه_۶ (از IPv6).

پشتیانی رابطهای شبکه در این نرمافزار تقریباً شامل تمام رابطهای شبکه (NIC) که هسته لینوکس پشتیبانی میکند، بجز رابط بیسیم؛ که در این بین رابطهای ساخت Atheros و PRISM مستثنی هستند.

سیستمعامل میکروتیک

سیستمعامل میکروتیک در واقع همان هسته مرکزی دستگاههای میکروتیک اند و مشابه سیستمعامل در روترهای سیسکو عمل میکنند. در حال حاضر جدیدترین سیستمعاملی که توسط شرکت میکروتیک ارائه شده همین نسخه موجود در سایت میباشد که نسخه پایدار و قابل اطمینان این سیستمعامل است، البته نسخه آزمایشی آن هم در سایت خود میکروتیک برای علاقهمندان ارائه شده است.

مجوز استفاده

میکروتیک برای کاهش هزینهها از مجوزهای (به انگلیسی: License) مختلفی در بکارگیری دستگاهها استفاده کردهاست آنچه امروز قابل ارائه است مجوزهای سطح سه، چهار، پنج و شش است. هرگاه شما دستگاه میکروتیک را خریداری میکنید بر روی آن دستگاه شما مجوز استفاده با یکی از سطوح سه، چهار، پنج و یا ۶ را دارید. هر مجوز امکان مدیریت کاربران بیشتری را در شبکه به شما میدهد. بالاترین سطح مجوز که سطح شش است به شما امکان مدیریت در تمامی امکانات و کاربران نامحدود را میدهد.

view outline)

view outline)

view outline)

view outline)

view outline)

view outline)

view outline)

view outline)

view outline)

What’s new in 6.44 (2019-Feb-25 14:11):

MAJOR CHANGES IN v6.44:

———————-

!) cloud – added command /system backup cloud” for backup storing on cloud (CLI only);

!) ipsec – added new identity” menu with common peer distinguishers;

!) ipsec – removed main-l2tp” exchange-mode, it is the same as main” exchange-mode;

!) ipsec – removed users” menu, XAuth user configuration is now handled by identity” menu;

!) radius – initial implementation of RadSec (RADIUS communication over TLS);

!) speedtest – added /tool speed-test” for ping latency, jitter, loss and TCP and UDP download, upload speed measurements (CLI only);

———————-

Changes in this release:

*) bgp – properly update keepalive time after peer restart;

*) bridge – added option to monitor fast-forward status;

*) bridge – count routed FastPath packets between bridge ports under FastPath bridge statistics;

*) bridge – disable fast-forward when using SlowPath features;

*) bridge – fixed BOOTP packet forwarding when DHCP Snooping is enabled;

*) bridge – fixed DHCP Option 82 parsing when using DHCP Snooping;

*) bridge – fixed log message when hardware offloading is being enabled;

*) bridge – fixed packet forwarding when changing MSTI VLAN mappings;

*) bridge – fixed packet forwarding with enabled DHCP Snooping and Option 82;

*) bridge – fixed possible memory leak when using MSTP;

*) bridge – fixed system’s identity change when DHCP Snooping is enabled (introduced in v6.43);

*) bridge – improved packet handling when hardware offloading is being disabled;

*) bridge – improved packet processing when bridge port changes states;

*) btest – added multithreading support for both UDP and TCP tests;

*) btest – added warning message when CPU load exceeds 90% (CLI only);

*) capsman – always accept connections from loopback address;

*) certificate – added support for multiple Subject Alt. Names”;

*) certificate – enabled RC2 cipher to allow P12 certificate decryption;

*) certificate – fixed certificate signing by SCEP client if multiple CA certificates are provided;

*) certificate – show digest algorithm used in signature;

*) chr – assign interface names based on underlying PCI device order on KVM;

*) chr – distribute NIC queue IRQ’s evenly across all CPUs;

*) chr – fixed IRQ balancing when using more than 32 CPUs;

*) chr – improved system stability when insufficient resources are allocated to the guest;

*) cloud – added ddns-update-interval” parameter;

*) cloud – do not reuse old UDP socket if routing changes are detected;

*) cloud – ignore force-update” command if DDNS is disabled;

*) cloud – improved DDNS service disabling;

*) cloud – made address updating faster when new public address detected;

*) conntrack – added new loose-tcp-tracking” parameter (equivalent to nf_conntrack_tcp_loose” in netfilter);

*) console – renamed IP protocol 41 to ipv6-encap”;

*) console – updated copyright notice;

*) crs317 – fixed packet forwarding when LACP is used with hw=no;

*) crs3xx – fixed packet forwarding through SFP+ ports when using 100Mbps link speed;

*) crs3xx – improved fan control stability;

*) defconf – fixed configuration not generating properly on upgrade;

*) defconf – fixed default configuration loading on RB4011iGS+5HacQ2HnD-IN;

*) defconf – fixed IPv6 link-local address range in firewall rules;

*) dhcp – added allow-dual-stack-queue” setting for IPv4/IPv6 DHCP servers to control dynamic lease/binding behaviour;

*) dhcp – properly load DHCP configuration if options are configured;

*) dhcpv4-server – added parent-queue” parameter (CLI only);

*) dhcpv4-server – added User-Name” attribute to RADIUS accounting messages;

*) dhcpv4-server – fixed service becoming unresponsive after interface leaves and enters the same bridge;

*) dhcpv4-server – use ARP for conflict detection;

*) dhcpv6-client – use default route distance also for unreachable route added by DHCPv6 client;

*) dhcpv6-server – allow to add DHCPv6 server with pool that does not exist;

*) dhcpv6-server – fixed missing gateway for binding’s network if RADIUS authentication was used;

*) dhcpv6-server – improved DHCPv6 server stability when using print” command;

*) dhcpv6-server – show client-address” parameter for bindings;

*) discovery – detect proper slave interface on bounded interfaces;

*) discovery – fixed malformed neighbor information for routers that has incomplete IPv6 configuration;

*) discovery – send master port in interface-name” parameter;

*) discovery – show neighbors on actual bridge port instead of bridge itself for LLDP;

*) e-mail – added info log message when e-mail is sent successfully;

*) ethernet – added tx-rx-1024-max” counter to Ethernet stats;

*) ethernet – fixed IPv4 and IPv6 packet forwarding on IPQ4018 devices;

*) ethernet – fixed linking issues on wAP ac, RB750Gr2 and Metal 52 ac (introduced in v6.43rc52);

*) ethernet – fixed packet forwarding when SFP interface is disabled on hEX S;

*) ethernet – fixed VLAN1 forwarding on RB1100AHx4 and RB4011 devices;

*) ethernet – improved per core ethernet traffic classificator on mmips devices;

*) export – fixed silent-boot” compact export;

*) fetch – added http-header-field” parameter;

*) fetch – added option to specify multiple headers under http-header-field”, including content type;

*) fetch – fixed without-paging” option;

*) fetch – improved file downloading to slow memory;

*) fetch – improved stability when using HTTP mode;

*) fetch – removed http-content-type” parameter;

*) gps – increase precision for dd format;

*) gps – moved coordinate-format” from monitor” command to set” parameter;

*) health – improved fan control stability on CRS328-24P-4S+RM;

*) hotspot – added https-redirect” under server profiles;

*) hotspot – added per-user NAT rule generation based on incoming-filter” and outgoing-filter” parameters;

*) ike1 – do not allow using RSA-key and RSA-signature authentication methods simultaneously on single peer;

*) ike1 – fixed memory leak;

*) ike2 – added option to specify certificate chain;

*) ike2 – added peer identity validation for RSA auth (disabled after upgrade);

*) ike2 – allow to match responder peer by my-id=fqdn” field;

*) ike2 – fixed local address lookup when initiating new connection;

*) ike2 – improved subsequent phase 2 initialization when no childs exist;

*) ike2 – properly handle certificates with empty Subject”;

*) ike2 – retry RSA signature validation with deduced digest from certificate;

*) ike2 – send split networks over DHCP (option 249) to Windows initiators if DHCP Inform is received;

*) ike2 – show weak pre-shared-key warning;

*) interface – added pwr-line” interface support (more information will follow in next newsletter);

*) ipsec – added account log message when user is successfully authenticated;

*) ipsec – added basic pre-shared-key strength checks;

*) ipsec – added new remote-id” peer matcher;

*) ipsec – allow to specify single address instead of IP pool under mode-config”;

*) ipsec – fixed active connection killing when changing peer configuration;

*) ipsec – fixed all policies not getting installed after startup (introduced in v6.43.8);

*) ipsec – fixed stability issues after changing peer configuration (introduced in v6.43);

*) ipsec – hide empty prefixes on peer” menu;

*) ipsec – improved invalid policy handling when a valid policy is uninstalled;

*) ipsec – made dynamic src-nat” rule more specific;

*) ipsec – made peers autosort themselves based on reachability status;

*) ipsec – moved profile” menu outside peer” menu;

*) ipsec – properly detect AES-NI extension as hardware AEAD;

*) ipsec – removed limitation that allowed only single auth-method” with the same exchange-mode” as responder;

*) ipsec – require write policy for key generation;

*) kidcontrol – added IPv6 support;

*) kidcontrol – added reset-counters” command for device” menu (CLI only);

*) kidcontrol – added statistics web interface for kids (http://router.lan/kid-control);

*) kidcontrol – added tur-fri”, tur-mon”, tur-sat”, tur-sun”, tur-thu”, tur-tue”, tur-wed” parameters;

*) kidcontrol – dynamically discover devices from DNS activity;

*) kidcontrol – fixed validation checks for time intervals;

*) kidcontrol – properly detect time zone changes;

*) kidcontrol – use /128” prefix-length for IPv6 addresses;

*) l2tp – fixed IPsec secret not being updated when ipsec-secret” is changed under L2TP client configuration;

*) lcd – made pin” parameter sensitive;

*) led – fixed default LED configuration for RBSXTsq-60ad;

*) led – fixed default LED configuration for wAP 60G AP devices;

*) led – fixed PWR-LINE AP Ethernet LED polarity (/system routerboard upgrade” required);

*) lldp – fixed missing capabilities fields on some devices;

*) lte – added additional ID support for Novatel USB730L modem;

*) lte – added cell-monitor” command for R11e-LTE international modem (CLI only);

*) lte – added ecno” field for info” command;

*) lte – added firmware-upgrade” command for R11e-LTE international modems (CLI only);

*) lte – added initial support for multiple APN for R11e-4G (new modem firmware required);

*) lte – added initial support for Telit LN940;

*) lte – added multiple APN support for R11e-4G;

*) lte – added option to lock the LTE operator;

*) lte – added support for JioFi JMR1040 modem;

*) lte – fixed connection issue when LTE modem was de-registered from network for more than 1 minute;

*) lte – fixed DHCP IP acquire (introduced in v6.43.7);

*) lte – fixed DHCP relay packet forwarding when in passthrough mode;

*) lte – fixed IPv6 activation for R11e-LTE-US modems;

*) lte – fixed Jaton/SQN modems preventing router from booting properly;

*) lte – fixed LTE interface not working properly after reboot on RBSXTLTE3-7;

*) lte – fixed missing running (R) flag for Jaton LTE modems;

*) lte – fixed passthrough DHCP address forward when other address is acquired from operator;

*) lte – fixed reported rsrq” precision (introduced in v6.43.8);

*) lte – improved compatibility for Alt38xx modems;

*) lte – improved SIM7600 initialization after reset;

*) lte – improved SimCom 7100e support;

*) lte – query cfun” on initialization;

*) lte – require write policy for at-chat;

*) lte – update firmware version information after R11e-LTE/R11e-4G firmware upgrade;

*) netinstall – do not show kernel failure critical messages in the log after fresh install;

*) ntp-client – fixed dst-active” and gmt-offset” being updated after synchronization with server;

*) port – improved remote-serial” TCP performance in RAW mode;

*) ppp – added at-chat” command;

*) ppp – fixed dynamic route creation towards VPN server when add-default-route” is used;

*) profiler – classify kernel crypto processing as encrypting”;

*) profile – removed obsolete file-name” parameter;

*) proxy – removed port list size limit;

*) radius – implemented Proxy-State attribute handling in CoA and disconnect requests;

*) rb3011 – implemented multiple engine IPsec hardware acceleration support;

*) rb4011 – fixed SFP+ interface full duplex and speed parameter behavior;

*) rb4011 – improved SFP+ interface linking to 1Gbps;

*) rbm33g – improved stability when used with some USB devices;

*) romon – improved reliability when processing RoMON packets on CHR;

*) routerboard – removed RB” prefix from PWR-LINE AP devices;

*) routerboard – require at least 10 second interval between reformat-hold-button” and max-reformat-hold-button”;

*) smb – added commenting option for SMB users (CLI only);

*) smb – fixed macOS clients not showing share contents;

*) smb – fixed Windows 10 clients not able to establish connection to share;

*) sniffer – save packet capture in 802.11” type when sniffing on w60g interface in sniff” mode;

*) snmp – added dot1qPortVlanTable” and dot1dBasePortTable” OIDs;

*) snmp – changed fan speed value type to Gauge32;

*) snmp – fixed rsrq” reported precision;

*) snmp – fixed w60g station table;

*) snmp – removed rx-sector” (Wl60gRxSector”) value;

*) snmp – report bridge ifSpeed as 0”;

*) snmp – report ifSpeed 0 for sub-layer interfaces;

*) ssh – added allow-none-crypto” parameter to disable none” encryption usage (CLI only);

*) ssh – added error log message when key exchange fails;

*) ssh – close active SSH connections before IPsec connections on shutdown;

*) ssh – fixed public key format compatibility with RFC4716;

*) supout – fixed poe-out” output not showing all interfaces;

*) supout – fixed Profile output on single core devices;

*) switch – added comment field to switch ACL rules;

*) switch – fixed ACL rules on IPQ4018 devices;

*) system – accept only valid path for log-file” parameter in port” menu;

*) system – removed obsolete /driver” command;

*) tr069-client – added check-certificate” parameter to allow communication without certificates;

*) tr069-client – added connection-request-port” parameter (CLI only);

*) tr069-client – added support for InformParameter object;

*) tr069-client – fixed certificate verification for certificates with IP address;

*) tr069-client – fixed HTTP cookie getting duplicated with the same key;

*) tr069-client – increased reported rsrq” precision;

*) traceroute – improved stability when sending large ping amounts;

*) traffic-flow – reduced minimal value of active-flow-timeout” parameter to 1s;

*) tunnel – properly clear dynamic IPsec configuration when removing/disabling EoIP with DNS as remote-address”;

*) upgrade – made security package depend on DHCP package;

*) usb – improved power-reset error message when no bus specified on CCR1072-8G-1S+;

*) usb – improved USB device powering on startup for hAP ac^2 devices;

*) usb – increased default power-reset timeout to 5 seconds;

*) userman – added first and last name fields for signup form;

ما در پستی که قبلا منتشر کرده بودم آموزش CCNA : معرفی کامل روتینگ و Dynamic Routing

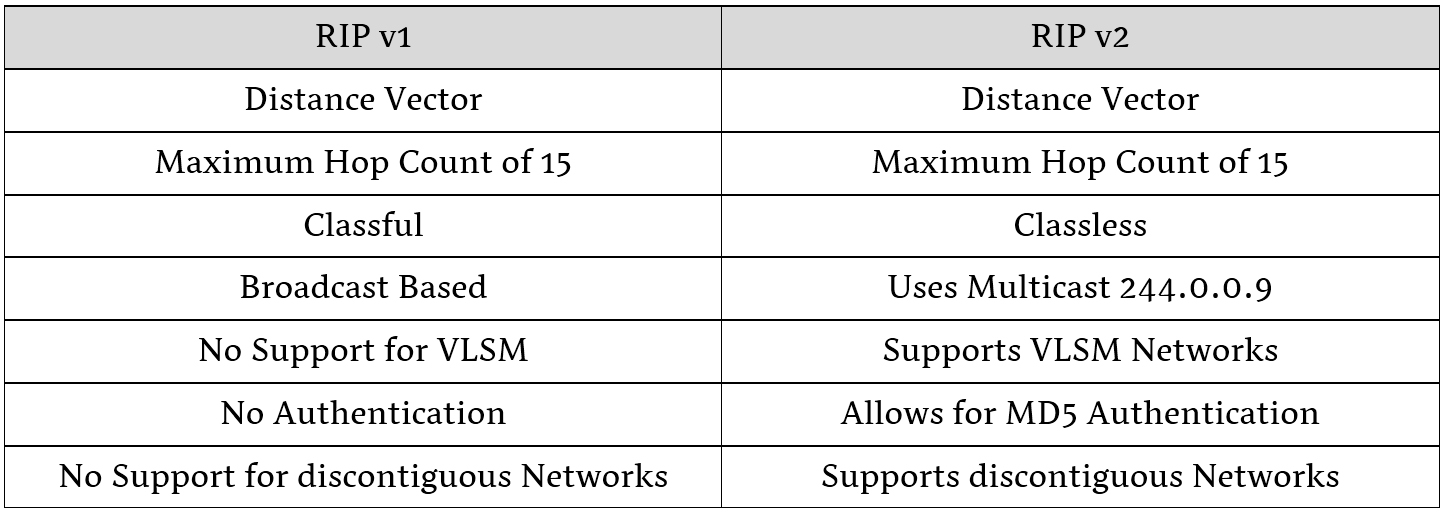

پروتکل RIP به عنوان یک پروتکل Distance Vector دارای دو نسخه ۱ و ۲ می باشد که نسخه ۱ آن منسوخ شده است. در اینجا می خواهیم با RIP v2 و مفاهیم آن آشنا شویم.

در ساختار این پروتکل، هر روتر جدول های روتینگ خود را به همسایه های خود ارسال می نماید. این ارسال شامل مسیرهایی است که خود روتر آنها را فراگرفته و مسیرهایی است که از همسایه های خود کسب کرده است.

نکات مهمی که درباره پروتکل ریپ باید بدانید:

Route Poisoning : در شبکه هایی که از تعداد روترهای بالا برخوردار هستند و از پروتکل RIP بهره می برند، در صورتیکه نقطه انتهایی این مسیر قطع شود، به تعداد روترهای موجود در مسیر به دلیل مدت زمان Dead Time که ۱۸۰ ثانیه است طول می کشد تا روتر ابتدایی از قطع شدن شبکه انتهایی با خبر شود که این مدت زمان ممکن است تا ۴۵ دقیقه طول بکشد. به منظور رفع این مشکل در صورتیکه یک مسیر قطع شود، روتر با استفاده از ویژگی

Route Poisoning به جای اینکه ۱۸۰ ثانیه منتظر بماند تا اعلام قطعی یک شبکه را ارسال نماید، یک Advertisement با مقدار متریک ۱۶ برای آن شبکه به روترهای دیگر ارسال می نماید، در این صورت وقفه ایجاد شده از ۱۸۰ به ۳۰ ثانیه برای روترها کاهش می یابد و چون Metric در این ارسال ۱۶ قرار داده شده است، برای روترها به مفهوم عدم کارآیی آن می باشد.

Split Horizon : در شرایطی که ارتباطات روترها بر روی یک لینک قرار دارد، در صورتیکه شبکه یک روتر قطع شود براساس ویژگی Route Poisoning مقدار متریک ۱۶ در ۳۰ ثانیه بعدی برای روتر همسایه ارسال می شود، اما روتر همسایه تا قبل از دریافت این مقدار Metric خود را با یک عدد افزایش برای روتر همسایه خود ارسال می کند. اتفاقی که رخ می دهد این است که جدول روتینگ های این دو روتر به روزرسانی شده و این ارسال Route Update ها تا زمانی که هر دو روتر به Metric 16 توافق کنند ادامه می یابد. ویژگی

Split Horizon که تقریبا در تمام پروتکل های روتینگ وجود دارد مانع از این کار می شود. براساس این ویژگی یک روتر حق ندارد یک مسیر یادگرفته از یک روتر دیگر را به همان روتر یاد دهد.

نکته: این ویژگی در مسیرهای Poisoned فعال نمی باشد. یعنی اگر مسیری را با Metric 16 فرا گیرد مجددا آنرا به تمام روترهای همسایه خود و همان روتری که این مسیر را برای این روتر ارسال کرده است ارسال می کند. دلیل این امر فراگیری سریع تمام روترهای مسیر از قطعی یک ارتباط می باشد.

Hold Down Timer

Triggered (Flash) Updates

نکته: تفاوت Classless و Classful در این است که در Classless آدرس IP به همراه Mask آن ارسال می شود اما در Classful تنها آدرس IP ارسال می شود.

آشنایی با Auto Summarization در پروتکل های روتینگ :

نکته: ویژگی Auto Summarization در پروتکل های RIP v1 و IGRP به صورت پیش فرض فعال و غیرقابل تغییر می باشند اما در پروتکل های RIP v2 و EIGRP این ویژگی به صورت پیش فرض فعال و قابل تغییر می باشد. در پروتکل OSPF به صورت پیش فرض غیرفعال است.

VLSM یکی از راهها و تکنیک های تقسیم بندی IP به range های کوچکتر با Subnet های متغیر است که با کمترین هدر رفت IP میتوان یک range بزرگ را به range های کوچکتر تقسیم نمود تا استفاده بهتری از شبکه ی خودمان داشته باشیم. پروتکل هایی که در زمره پروتکل های Classful قرار میگیرند یعنی پروتکل های RIP 1 و IGRP، از VLSM پشتیبانی نمی کنند. برای همین هم برای استفاده از مزیت هایی که VLSM ارائه می دهد نیاز به بکارگیری پروتکل های Classless مانند BGP، EIGRP، IS-IS، OSPF، RIP 2 داریم.

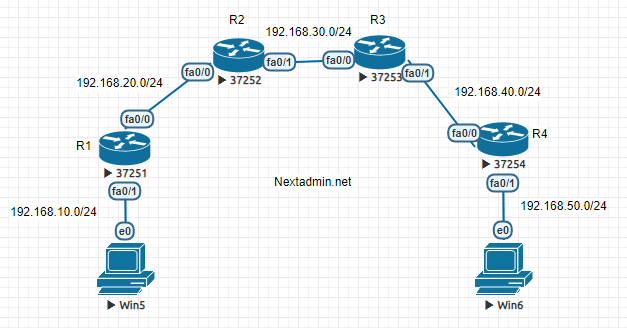

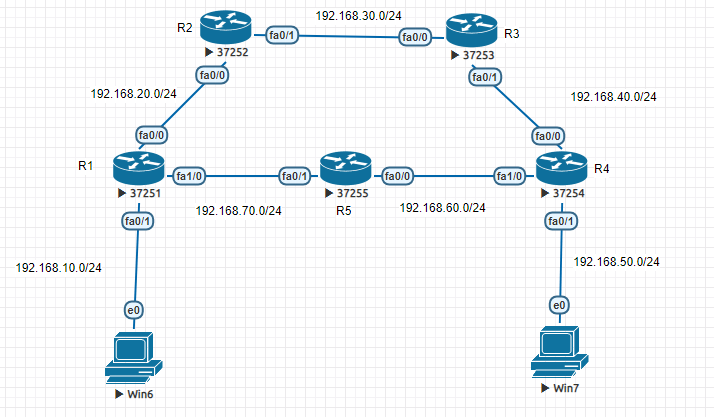

سناریوی زیر رو در نظر داشته باشید تا آموزش پیاده سازی آن را توضیح دهیم

به منظور پیکربندی پروتکل RIP ابتدا باید این پروتکل در سطح روتر فعال شود و در گام بعدی باید Active Interface های روتر فعال شوند. فعال شدن این اینترفیس ها باعث می شود که آنها ۳ کار زیر را انجام دهند:

ارسال Routing Updates

دریافت Routing Updates

ارسال Network ID خود

نکته: به صورت پیش فرض برای پروتکل RIP می بایست تمام پورتهای روتر را فعال نماییم مگر اینکه بخواهیم به صورت ترکیبی از پروتکل های متفاوت استفاده نماییم.

در زیر دستوراتی که برای اماده سازی روترها نیاز است را اورده ایم

R1(config)#interface fastEthernet 0/1

R1(config-if)#ip address 192.168.10.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#interface fastEthernet 0/0

R1(config-if)#ip address 192.168.20.1 255.255.255.0

R1(config-if)#no shutdown

…………………….

R2(config)#interface fastEthernet 0/0

R2(config-if)#ip address 192.168.20.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#interface fastEthernet 0/1

R2(config-if)#ip address 192.168.30.1 255.255.255.0

R2(config-if)#no shutdown

…………………….

R3(config)#interface fastEthernet 0/0

R3(config-if)#ip address 192.168.30.2 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#interface fastEthernet 0/1

R3(config-if)#ip address 192.168.40.1 255.255.255.0

R3(config-if)#no shutdown

…………………….

R4(config)#interface fastEthernet 0/0

R4(config-if)#ip address 192.168.40.2 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#interface fastEthernet 0/1

R4(config-if)#ip address 192.168.50.1 255.255.255.0

R4(config-if)#no shutdown

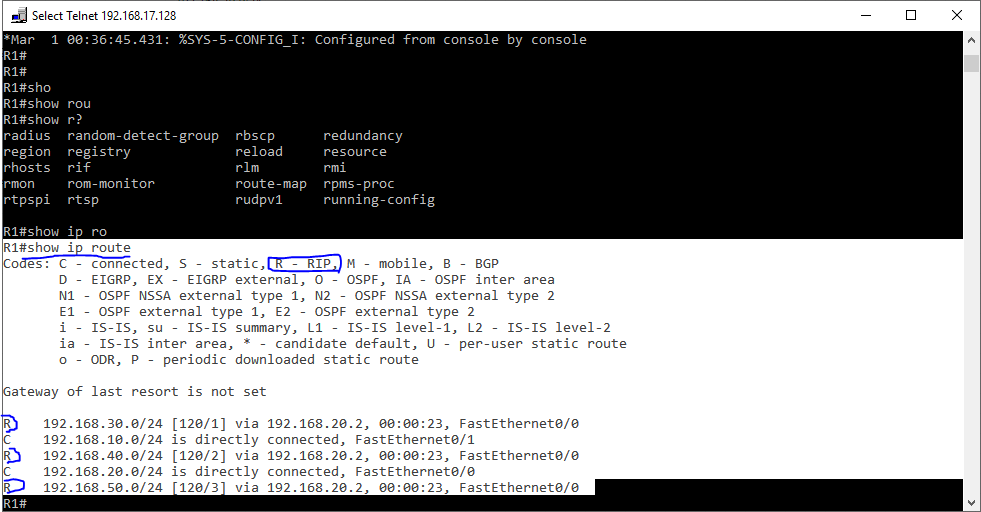

خوب حالا همه چی برای استفاده و تنظیمات Rip آماده است، با دستور زیر این پروتکل رو فعال میکنیم

R1(config)#router rip

و با دستور زیر تمام شبکه هایی که به روتر مورد نظر متصل هستن را وارد میکنیم

R1(config-router)#network 192.168.10.0

R1(config-router)#network 192.168.20.0

پس با توصیحات بالا تنظیمات تک تک روتر های به شکل زیر می باشد

R1(config)#router rip

R1(config-router)#network 192.168.10.0

R1(config-router)#network 192.168.20.0

R2(config)#router rip

R2(config-router)#network 192.168.20.0

R2(config-router)#network 192.168.30.0

R3(config)#router rip

R3(config-router)#network 192.168.30.0

R3(config-router)#network 192.168.40.0

R4(config)#router rip

R4(config-router)#network 192.168.40.0

R4(config-router)#network 192.168.50.0

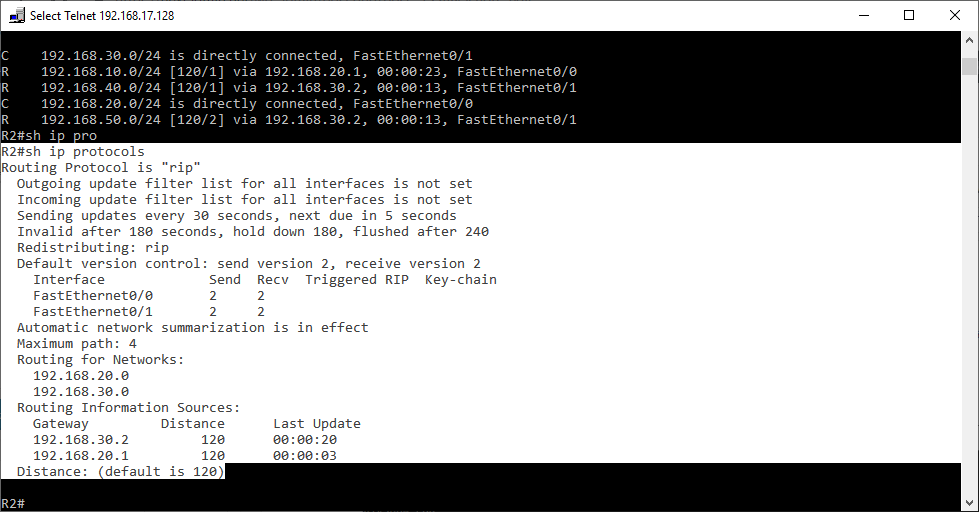

برای مشاهده وضعیت جدول روتینگ از دستورات زیر استفاده نمایید:

Router#show ip route

Router#show ip protocols

نکته ای که وجود دارد به صورت پیشفرض RIPv1 فعال می شود و برای فعال سازی RIPv2 باید بر روی هر روتر دستور زیر را وارد کنیم:

R1(config)#router rip

R1(config-router)#version 2

Summarizing زمانی استفاده میشود که بخواهیم مسیر ها را به صورت خلاصه به همسایه Advertise کنیم. برای مثال اگر ما ۴ زیر شبکه مختلف داشته باشیم می توانیم به جای ارسال جدا هر ۴ شبکه به همسایه از یک ادرس خلاصه شده با mask متفاوت استفاده کنیم. این کار باعث میشود که حجم Update کمتری بین روتر ها فرستاده شود و همچنین Routing table کوچک تر شود. به دو روش می توانیم این کار را انجام دهیم ، روش اول با محاسبه ,ادرس Mask جدید رو نوشته و با استفاده از دستور خاص هر پروتکل آن را به همسایه ارسال میکنیم. روش دوم Auto-summary هست که در این صورت Routing protocol مثلا دو آدرس را که در یک رنج قرار دارند را توسط یک آدرس و آن را به صورت Classful ارسال میکند و MAsk با آن ارسال نمی کند. در صورتی که لازم باشد Auto-summary را غیرفعال کنیم از دستور زیر استفاده میکنیم.

R1(config-router)#no auto-summary

آموزش CCNA : آموزش Static Routing در سیسکو

Static routing این قابلیت را به مدیریت شبکه می دهد که بتواند بصورت دستی یک سری Route های خاص را در Routing Table روتر ایجاد کند. حال در این مقاله می خواهیم آموزش نوشتن یک Static routing و دستورات مورد نیاز آن را انجام دهیم.

Default route یا مسیر پیشفرض : زمانی که در یک شبکه کام

پیوتری بسته ای ارسال می شود و مسیر مشخصی برای آن وجود ندارد با استفاده از این قابلیت می توانیم آن بسته را به مسیری که مشخص کرده ایم ارسال کنیم، بیشتر مواقع زمانی استفاده می شود که بسته مورد نظر قرار است وارد اینترنت شود. Default route در سیسکو به دو صورت وارد می شود:

نکته: ای پی و Subnet mask را ۰٫۰٫۰٫۰ قرار می دهیم و سپس ای پی مقصد یا همان خروجی خود را می نویسیم

Router(config)#ip route 0.0.0.0 0.0.0.0 172.16.10.2

و یا از دستور زیر

Router(config)#ip route 0.0.0.0 0.0.0.0 serial 0/0

نکته: Default route در پروتکل IPv6 بصورت ۰:: نیز قابل استفاده است.

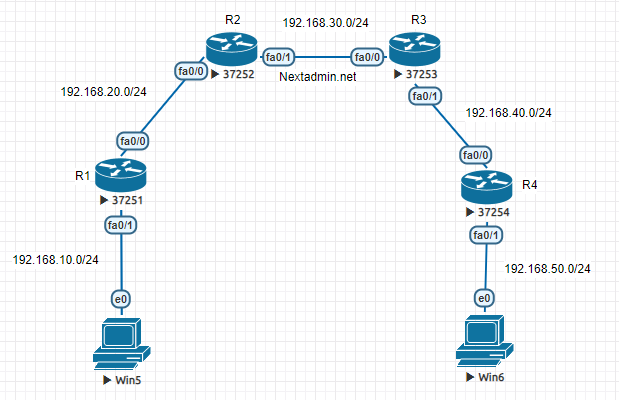

سناریوی که قرار است انجام دهیم به شکل زیر می باشد

تنظیمات پیشفرش هر یک از روتر ها به شکل زیر می باشد

R1:

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip address 192.168.10.1 255.255.255.0

Router(config-if)#no shutdown

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.20.1 255.255.255.0

Router(config-if)#no shutdown

R2:

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.20.2 255.255.255.0

Router(config-if)#no shutdown

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip address 192.168.30.1 255.255.255.0

Router(config-if)#no shutdown

R3:

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.30.2 255.255.255.0

Router(config-if)#no shutdown

Router(config)#interface fastEthernet 0/1

Router(config-if)#ip address 192.168.40.1 255.255.255.0

Router(config-if)#no shutdown

R4:

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.40.2 255.255.255.0

Router(config-if)#no shutdown

حال برای این که مسیر مورد نظر برای دسترسی به شبکه ۱۹۲٫۱۶۸٫۵۰٫۰ را معرفی کنیم از دستور زیر استفاده می کنیم. با این کار به روتر میفهمانیم که اگر بسته ای برای شبکه ۱۹۲٫۱۶۸٫۵۰٫۰ داشت آن به کجا بفرست.

نکته: هم میتوان ای پی روتر در شبکه مقابل که در اینجا می شود ۱۹۲٫۱۶۸٫۲۰٫۱ را وارد کنید و هم پورت اینترفیس آن شبکه

Router(config)#ip route 192.168.50.0 255.255.255.0 fastEthernet 0/0

و یا

Router(config)#ip route 192.168.50.0 255.255.255.0 192.168.20.2

حال برای هر روتر باید یک مسیر رفت و یک مسیر برگشت بنویسید، یعنی یک بار باید مسیر ۱۹۲٫۱۶۸٫۵۰٫۰ را مشخص کنیم و یک بار هم ۱۹۲٫۱۶۸٫۱۰٫۰

R1:

Router(config)#ip route 192.168.50.0 255.255.255.0 fastEthernet 0/0

R2:

Router(config)#ip route 192.168.50.0 255.255.255.0 fastEthernet 0/1

Router(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/0

R3:

Router(config)#ip route 192.168.50.0 255.255.255.0 fastEthernet 0/1

Router(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/0

R4:

Router(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/0

نکته: روتر R1 چون یک بازوش در شبکه ۱۹۲٫۱۶۸٫۱۰٫۰ هست نیازی به نوشتن مسیر ندارد و روتر R4 چون یک بازوش در شبکه ۱۹۲٫۱۶۸٫۵۰٫۰ هست نیازی به نوشتن مسیر ندارد.

در صورتی که نیاز باشه یک مسیر جایگزین برای روتر خود داشته باشیم می توانیم با تغییر Distance metric آن مسیر را ایجاد کنیم، برای مثال به تصویر زیر نگاه کنید

در سناریو بالا ما یک روتر R5 نیز اضافه کردیم، حال تنظیمات ما به شکل زیر می شود

R5:

R5(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/0

R5(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 0/1

دو روت بالا برای مسیریابی اضافه شده است

R1:

R1(config)#ip route 192.168.50.0 255.255.255.0 fastEthernet 1/0 20

R4:

R4(config)#ip route 192.168.10.0 255.255.255.0 fastEthernet 1/0 20

با دستور بالا ما Distance metric رو روی عدد ۲۰ یا هر عددی که دوست دارید قرار می دهیم تا به عنوان مسیر دوم مشخص شود و هر وقت مسیر اول از کار افتاد از مسیر دوم استفاده شود

دستور زیر یک دیفالت روت می باشد، یعنی اگر روتر مسیری را برای روت کردن نداشت آن را به ۱۹۲٫۱۶۸٫۲۰٫۲ ارسال کند:

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.20.2

دستورات دیگری که می توانیم برای روتر داشته باشیم میتوانیم به موارد زیر اشاره کنیم

R1#show ip route

دستور بالا برای نمایش جدول مسیربابی روتر استفاده می شود

از دستور زیر نیز برای نمایش روت های Static روتر مورد استفاده قرار می گیرد

R1#show ip route static

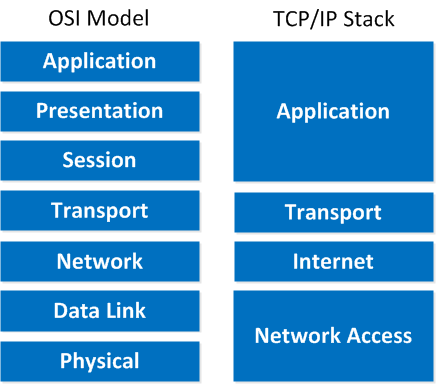

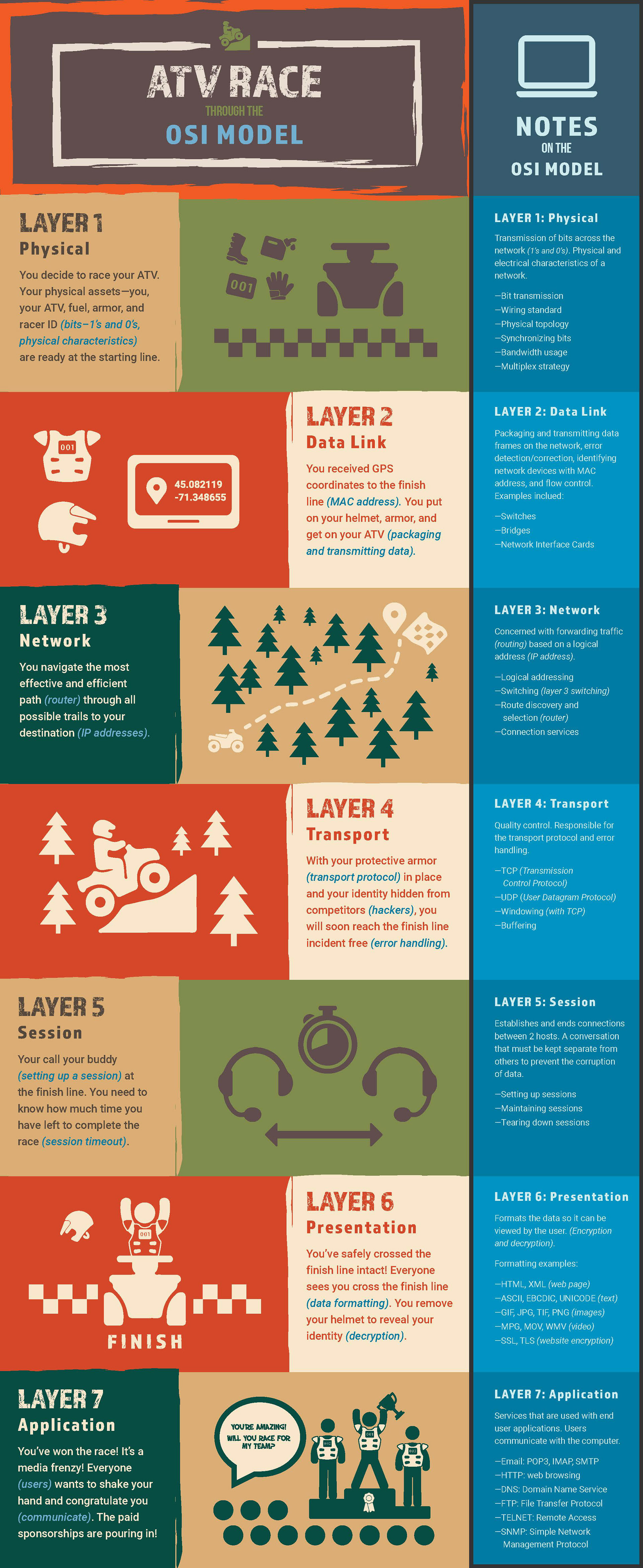

آموزش نتورک پلاس (+Network) – معرفی مدل TCP/IP

TCP/IP مهمترین پروتکل ارتباطی در شبکه های کامپیوتری و به ویژه شبکه اینترنت می باشد. در اینترنت پروتکل های مختلفی وجود دارد که هر یک وظیفه خاص خود را انجام می دهند. تعدادی از این پروتکل ها را از جمله HTTP، HTTPS، FTP، TLS، SSH و…نام دارند. پروتکل ها با توجه به تعریفی که در کتاب پروفسور تنن باوم به نام شبکه های کامپیوتری آمده است به قوانین و روال هایی که برای برقراری ارتباطات مورد استفاده قرار می گیرند اطلاق می شود. اما در زبان عامیانه پروتکل یک زبان مشترک بین سیستم های کامپیوتری است که آنها را قادر می سازد بتوانند با همدیگر تبادل اطلاعات داشته باشند.

TCP/IP مخفف Transmission Control Protocol / Internet Protocol می باشد. معنی لغوی آن یعنی پروتکل کنترل انتقال / پروتکل اینترنت می باشد. TCP/IP پروتکل اولیه ارتباط به اینترنت است. پس دلیل اهمیت این پروتکل اینجا مشخص می شود. بدون TCP/IP عملاً اینترنتی هم وجود ندارد!

در شبکه اینترنت اطلاعات (داده ها) به بسته های کوچکی به نام Packet تقسیم بندی میشوند. سپس Packet ها از طریق شبکه منتقل می شوند در اینجا کار IP آن است که آنها را به میزبان راه دور منتقل کند. TCP در انتهای دیگر بسته ها را دریافت و وجود خطاها را بررسی میکند اگر خطایی رخ داده باشد TCP میتواند ارسال مجدد بسته بخصوص را درخواست نماید. بعد از اینکه تمام بسته ها به درستی دریافت شدند، TCP از شماره توالی برای ساختن مجدد پیام اصلی استفاده میکند.

به عبارت دیگر کار IP انتقال داده های خام Packet ها از یک مکان به مکان دیگر است. کار TCP کنترل امور و تضمین صحت داده هاست.

مدل شبکه TCP/IP پروتکل های خود را در 4 لایه دسته بندی کرده است که از پایین به بالا عبارتند از:

Network Interface / Access: پروتکل هایی مانند Ethernet و PPP در این لایه قرار دارند. این لایه پایین ترین سطح انتقال اطلاعات را بر عهده دارد و امکاناتی برای تبادل اطلاعات از طریق سخت افزار شبکه را فراهم می آورد.

Internet: پروتکل هایی مانند ICMP ،IPv4 و IPv6 در این لایه قرار دارند. این لایه مکانیزم هایی برای ارتباطات بین سیستمی، کنترل مسیر یابی پیغام ها، چک کردن صحت (validity checking) و ترکیب و تجزیه header پیغام ها را فراهم می آورد.

Transport: پروتکل هایی مانند TCP و UDP در این لایه قرار دارند. این لایه سرویس انتقال پیغام ها بین برنامه هایی که برروی سیستم های remote قرار دارند را فراهم می سازد.

Application: پروتکل هایی مانند DHCP ، DNS، FTP ، HTTP ، IMAP در این لایه قرار دارند. این لایه بالاترین سطح سرویس های اینترنت برای انتقال اطلاعات را فراهم می سازد (با استفاده از سرویس های لایه های پایین تر) و باعث می شوند ما براحتی با سرویس های لایه های پایینی کار کنیم.

فرق بین osi و tcp/ip

فرق بین osi و tcp/ip

گرچه این پروتکل برای ارتباط اینترنت طراحی شده است ولی امروزه در اکثر شبکه های خصوصی نیز از TCP/IP به عنوان پروتکل اصلی استفاده می شود.

توجه کنید که TCP یک پروتکل Connection Oriented یا اتصال گرا است و بدین معناست که صحت اطلاعات ارسالی برای این پروتکل بسیار مهم است و از جهتی سرعت آن نسبتا پایین است. پروتکل IP یک پروتکل Connection Less یا غیر اتصال گرا است که بدین معناست صحت داده های ارسالی چندان مهم نیست و سرعت بیشتر مد نظر است، در شبکه های مبتنی بر TCP بیت به بیت داده ها بعد از انتقال در شبکه بررسی می شود و همین دلیل کندی آن است، در صورتیکه در شبکه های IP سرعت ارسال مهم است. پشته پروتکل TCP/IP نقاط ضعف هر یک از این دو پروتکل را پوشش داده است و یک پروتکل ترکیبی خوب ایجاد کرده است.

در این بخش به آشنایی با پروتکل های مدل TCP/IPخواهیم پرداخت. در تصویر زیر برخی از این پروتکل ها را مشاهده می نمایید.

پروتکل های TCP/IP

پروتکل های TCP/IP

به علت اهمیت پروتکل IP و به دلیل اینکه در تمام پروتکل و سرویس های ارائه شده در شبکه IP نقش مهمی را ایفا می کند، ابتدا به این پروتکل می پردازیم.

این پروتکل یکی از مهمترین پروتکل های شبکه بوده و وظایف مهمی را بر عهده داردکه عبارتند از:

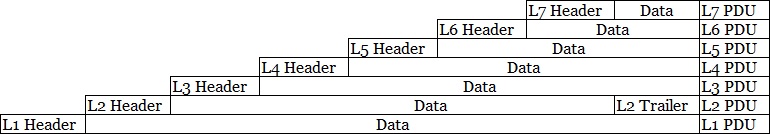

همانطور که در قسمت کپسوله سازی در مدل OSI توضیح داده شد، در هر لایه یک هدر به بسته اصلی اضافه خواهد شد. این هدر در لایه شبکه و برای پروتکل IP به شکل زیر خواهد بود.

فیلد Version : اولین فیلد در هدر IPمی باشد که 4 بیت است که نسخه پروتکل IP که این بسته بر اساس آن سازماندهی و ارسال شده است را تعیین می کند. امروزه با توجه به ارائه نسخه 6 از این پروتکل ولی هنوز مشاهده می شود که اکثرا در شبکه های اینترنت و داخلی از نسخه 4 این پروتکل استفاده می نمایند. در قسمت های بعد به تفصیل در مورد نسخه های این پروتکل توضیح داده خواهدشد.

فیلد IHL یا IP Header Length : در این فیلد که 4 بیتی است، طول کل سرآیند بسته را مشخص می نماید.

فیلد Type of Service : این فیلد 8 بیتی است که توسط آن، ماشین میزبان (ماشین تولید کننده بسته ) IP از مجموعه مسیر یاب ها تقاضای سرویس ویژه ای برای ارسال یک دیتاگرام را می نماید.

فیلد Total Length : در این فیلد 16 بیتی عددی قرار می گیرد که طول کل بسته که شامل IP و هدر است. حداکثر وطور کل بسته IP می تواند 65535 بایت باشد.

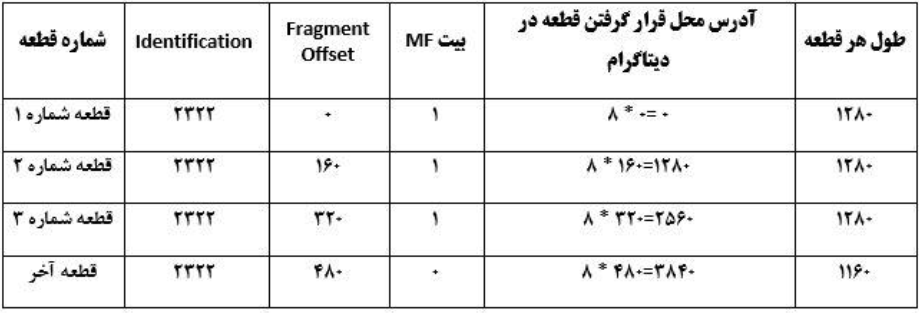

فیلد Identification : با توجه با انیکه در برخی مواقع ماشین های میزبان یا مسیریاب ها مجبورند بسته را به قطعات کوچکتری تقسیم کنند، هر قسمت شکسته شده باید دارای مشخصه ای برای شناسایی باشد. عددی که در این فیلد 16 بیتی عددی قرار می گیرد که شماره یک دیتاگرام واحد را مشخص می کند. کلیه بسته های IP که با این شماره وارد می شوند قطعه های مربوط به یک دیتاگرام بوده و و باید پس از گردآوری، بازسازی شوند.

فیلد Fragment Offset : این فیلد خود دارای سه بخش است:

الف) بیت DF یا Don’t Fragment : با یک شدن این بیت در یک بسته IP هیچ مسیریابی حق قطعه قطعه کردن آن را ندارد، چرا که مقصد قادر به بازسازی دیتاگرام های تکه تکه شده نیست. اگر این بیت به یک تنظیم شده باشد و مسیر یاب نتواند آن را به دلیل بزرگی اندازه، انتقال دهد لاجرم حذف خواهد شد.

ب) بیت MF یا More Fragment : این بیت مشخص می کند که آیا بسته IP آخرین قطعه از یک دیتاگرام محسوب می شود یا بازهم قطعه بعدی وجود دارد. در آخرین قطعه از یک دیتاگرام بیت MF صفر خواهد بود و در بقیه ااما یک است.

ج) Fragment Offset : این قسمت که 13 بیتی است در حقیقت شماره ترتیب هر قطعه در یک دیتاگرام شکسته شده را مشخص می نماید. با توجه به حداکثر 13 بیتی بودن این فیلد، یک دیتاگرام حداکثر می تواند به 8192 تکه تقسیم شود. نکته مهم در این فیلد آن است که اندازه هر قطعه باید ضریبی از 8 باشد. یعنی به استثنای قطعه آخر، اندازه بقیه قطعه ها بایستی به گونه ای انتخاب شود که ضریبی از 8 باشد.

به عنوان مثال فرض کنید مسیریابی مجبور است یک دیتاگرام را به طول 5000 بایت قطعه قطعه کند به گونه ای که اندازه هر قطعه کمتر از 1500 بایت باشد. در این حالت نمی تواند اندازه هر قطعه را 1250 در نظر بگیرد چرا که ضریبی از 8 نیست ولی اندازه 1280 مناسب می باشد. بر این اساس مسیریاب، دیتاگرام را به سه بسته 1280 بایتی و یک بسته 1160 بایتی می شکند. در این مثال فرض کنید مسیریاب عدد 2322 را به عنوان مشخصه دیتاگرام انتخاب کرده است. بنابراین برای هر یک از 4 قطعه دیتاگرام، فیلد آفست و مشخصه به صورت زیر است.

فیلد Time To Live : این فیلد 8 بیتی در نقش یک شمارنده، طول عمر بسته را مشخص می کند. طول عمر یک بسته به زمانی اشاره می کند که بسته IP می تواند بر روی شبکه سرگردان باشد. حداکثر طول عمر یک بسته 255 خواهد بود که به ازای عبور از هر مسیریاب از مقدار این فیلد یک واحد کم می شود. هر گاه یک بسته IP به دلیل بافر شدن در حافظه یک مسیر یاب زمانی رامعطل بماند، به ازای هر ثانیه یک واحد از این فیلد کم خواهد شد. حال اگر مقدار این فیلد به صفر برسد بسته IP در هر نقطه از مسیریاب باشد، حذف می گردد. البته پس از حذف یک هشدار به ماشین تولید کننده ارسال خواهد شد.

فیلد Protocol : دیتاگرامی که در فیلد داده از یک بسته IP حمل می شود با ساختمان داده خاص از لایه بالاتر تحویل پروتکل IP شده تا روی شبکه ارسال شود. به عنوان مثال ممکن است این داده ها را پروتکل TCP در لایه بالاتر ارسال کرده باشد و یا ممکن است این کار توسط پروتکل UDP انجام شده باشد. بنابراین مقداد این فیلد شماره پروتکلی است که در لایه بالاتر تقاضای ارسال یک دیتاگرام کرده است. بسته ها پس از دریافت در مقصد باید به پروتکل تعیین شده تحویل داده شوند.

فیلد Header Checksum : این فیلد که 16 بیتی است به منظور کشف خطاهای احتمالی در سرآیند هر بسته ازIP استفاده می شود. برای محاسبه کد کشف خطا، کل سرآیند به صورت دو بایت، دو بایت با یکدیگر جمع می شود. نهایتا حاصل جمع به روش مکمل منفی می شود و این عدد منفی در این فیلد قرار می گیرد. در هر مسیریاب قبل از پردازش و مسیریابی ابتدا صحت اطلاعات درون سرآیند بررسی می شود. دقت کنید که فیلد Checksum در هر مسیریاب باید از نو محاسبه و مقدار دهی شود زیرا وقتی یک بسته IP وارد یک مسیریاب می شود حداقل فیلدTTL از آن بسته عوض خواهد شد.

فیلد Source Address : هر ماشین میزبان در شبکه اینترنت یک آدرس جهانی و یکتای 32 بیتی دارد( البته 32 بیت برای نسخه 4 از IPبوده و نسخه 6 آن 128 بیتی می باشد.) بنابر این هر ماشین بابد در هنگام تولید یک بستهIP آدرس خودش را در این فیلد قرار دهد.

فیلد Destination Address : در این فیلد آدرس مربوط به مقصد که باید بسته IP به آن تحویل داده شود، قرار می گیرد.

فیلد اختیاری Options : در این فیلد اختیاری می تواند تا حداکثر 40 بایت قرار داد که برای آزمایش، دیباگ، امنیت و سایر پارامترهای مشابه روی شبکه مورد استفاده قرار میگیرد.

فیلد Payload : در این فیلد داده های دریافتی از لایه بالاتر قرار می گیرد.

آموزش نتورک پلاس (+Network) – معرفی مدل OSI و لایههای شبکه

همانطور که برای ساخت یک ساختمان شما نیاز به یک نقشه دارید تا بدانید جای هرچیز کجاست مثلا مسیر برق ساختمان از کجا می گذرد ، درها کجا هستند ، راه ورود و خروج کجاست و هر واحد در کدام طبقه ساختمان قرار دارد در شبکه نیز لازم است بدانید ارتباط شبکه شما چه مسیری را طی می کند و در هر مسیری چه اتفاقی برای داده های شما می افتد. این کار به دو صورت به شما کمک می کند:

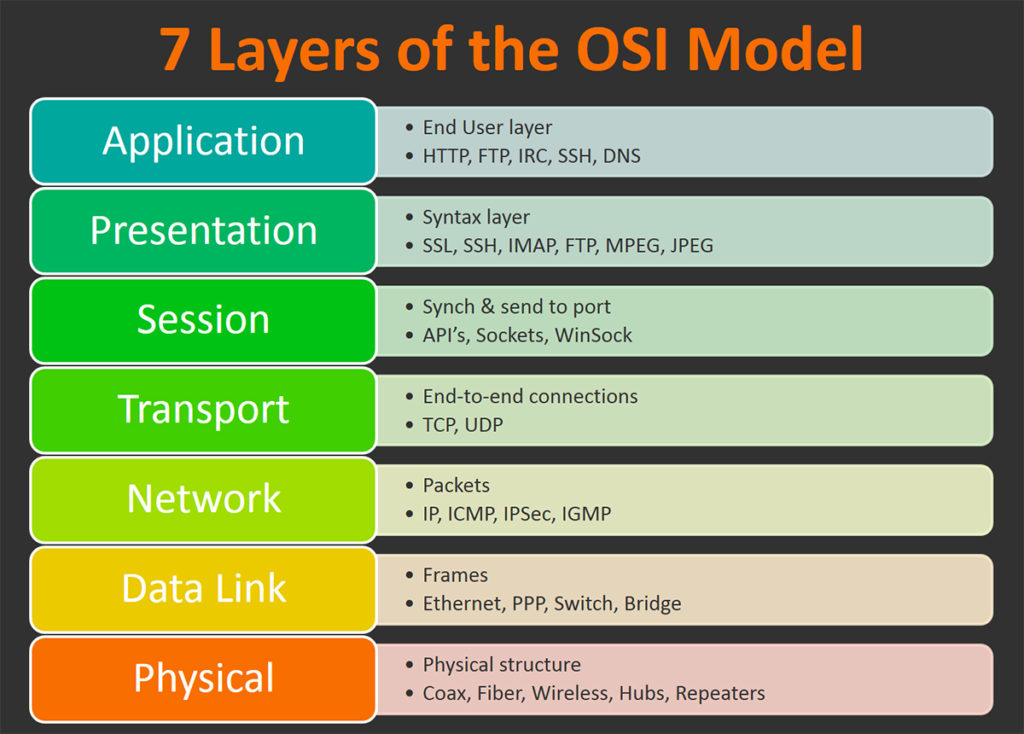

مدل OSI یا Open System Interconnection یک مدل مرجع برای ارتباط بین دو کامپیوتر می باشد که در سال 1980 طراحی گردیده است. هر چند امروزه تغییراتی درآن به وجود آمده اما هنوز هم کاربردهای فراوانی در اینترنت و به خصوص در معماری پایه شبکه دارد. هدف عمده این مدل، ارائه استانداردی به تولید کنندگان محصولات شبکه ای به منظور تولید محصولاتی سازگار با سایر تولید کنندگان است (جهت امکان کار با یکدیگر). این مدل بر اساس لایه بندی قراردادهای برقراری ارتباط که همزمان روی دو سیستم مرتبط اجرا شده اند پایه ریزی شده است که این امر بسیار سرعت و دقت ارتباط را افزایش می دهد. مدل مرجع TCP/IP که در مقاله بعدی به شما معرفی می شود، بصورت کاربردی بیشتر از OSI مورد استفاده قرار می گیرد اما بعنوان مدل درسی و مدل تئوری برای یادگیری مورد استفاده قرار نمی گیرد. این قراردادها بصورت طبقه طبقه در هفت لایه تنظیم شده اند که در زیر بررسی خواهند شد.

مدل OSI یا Open System Interconnection

مدل OSI یا Open System Interconnection

این لایه رابط بین کاربر و سیستم عامل محسوب می شود و همانطور که از اسمش پیداست ، شما بوسیله این لایه با نرم افزارهای کاربردی ارتباط برقرار می کنید برای مثال شما وقتی از نرم افزار Internet Explorer یا IE برای ارسال درخواست باز کردن صفحه وبی مانند گوگل استفاده می کنید در حقیقت ار پروتکل HTTP برای ارسال درخواست خود توسط این نرم افزار اسفاده کرده اید که همه اینها در لایه هفتم از مدل OSI فعالیت می کنند . این لایه تنها لایه ای است که کاربر می تواند آن را بصورت ملموس حس کند و با آن ارتباط برقرار کند. از نمونه پروتکلهایی که در این لایه فعالیت می کنند می توان به HTTP ، FTP ، TELNET ، SNMP ، POP3 و مشابه آنها اشاره کرد.

همانطور که از اسم این لایه پیداست نحوه نمایش اطلاعات را به ما نشان می دهد . بعنوان مثال در این لایه تعیین می شود که اطلاعات چگونه رمز نگاری شود یا چگونه فشرده سازی شود . در این لایه قالب بندی داده ها انجام می شود و همچنین کپسوله سازی اطلاعات جهت ارسال در شبکه و هماهنگی با سیستم عامل جهت شیوه یا نوع ارسال اطلاعات تعین می شود.

در هنگام برقراری یک ارتباط بین دو کامپیوتر اصطلاحا یک جلسه یا نشست برقرار می شود. همانطور که در یک جلسه یک منشی جلسه وجود دارد که زمان شروع ، اطلاعاتی که در جلسه قرار است مطرح شود ، مدت زمان جلسه و زمان پایان آن را تعین می کند در کامپیوتر نیز این لایه وظیفه مدیریت این نشست بین کامپیوترها را بر عهده دارد . در حقیقت این لایه 3 وطیفه بر عهده دارد که به ترتیب :

این لایه یک اتصال منطقی ( و نه فیزیکی ) نقطه به نقطه بین دو پایانه ارتباط مثلا بین دو دستگاه کامپیوتر ایجاد می کند . در این لایه دو روش برای این کار وجود دارد:

اتصال گرا ( connection-oriented ) : که مربوط به ارسال در پروتکل تی سی پی ( TCP ) است . در این پروتکل که اتصال گرا میباشد وظیفه کنترل جریان با قابلیت اعتماد بالا را دارد.

غیر اتصال گرا ( connectionless ) : که مربوط به ارسال در پروتکل یو دی پی ( UDP ) است . ( این پروتکل غیر متصل میباشد و برخلاف TCP از سرعت بالا تری برخوردار است، اما قابلیت اعتماد آن کمتر است. بعدا مفصل به این 2 پروتکل می پردازیم . )

تفاوت بین پروتکل های TCP و UDP

تفاوت بین پروتکل های TCP و UDP

پروتکل معروف IP در این لایه کار می کند، روتینگ هم در این لایه انجام می شود . روتینگ را می توان با یک عملیات 2 سوالی تصور نمود:

این لایه ترافیک شبکه را نیز کنترل کرده و با انتخاب مسیر جدید برای داده از بروز ترافیک جلوگیری می کند. پروتکل IPکه از مهمترین پروتکل های شبکه است در این لایه قرار دارد که وظیفه آن آدرس دهی می باشد.

سوئیچها و پلها ( bridges ) و ایستگاههای اتصال بی سیم ( Wireless Access Points یا WAPs ) نیز در این لایه فعالیت می کنند و همچنین داشت یادم می رفت ؛ مودم محبوب ای دی اس ال شما و مودم عادی هم در این لایه جا می گیرند .چهار اصطلاح مهمی که در این لایه هست عبارت اند از :

در نظر داشته باشید اصطلاح خطایابی یا error detection در این لایه صورت می پذیرد و از طریق فرایندی بنام Frame check sequence .اگر سوئیچ یا پلی در این لایه کار کنند دیگر سوئیچ کردن” یا پل زدن” انجام نمیدهند بلکه مسیر یابی یا routing” می کنند .

این لایه خود از دو زیر لایه به نام های LLC و MAC تشکیل شده است . هر کدام از این زیر لایه ها وظایفی را به عهده دارند.

این زیر لایه کنترل دسترسی رسانه نحوه و روش دسترسی یک ایستگاه به شبکه را بیان می دارد که دو نمونه از آن عبارتند از:

در این روش اگر دو کامپیوتر همزمان اقدام به ارسال اطلاعات کنند تصادم رخ می دهد برای جلوگیری از این تصادم هر دو کامپیوتر ارسال را رها کرده و مدت زمانی به صورت تصادفی صبر کرده و سپس مجددا اقدام به ارسال اطلاعات می کنند.

اولین لایه مدل OSI بوده و در پایین ترین سطح این مدل است. در این لایه نحوه اتصال دو ایستگاه به یکدیگر از طریق کابل و توپولوژی های شبکه و سرعت آنها توضیح داده می شود.

این لایه مسئول تبدیل اطلاعات از بیت به سیگنال های الکتریکی می باشد. در واقع اگر بخواهیم موقعیت این لایه را نشان دهیم لبه کارت شبکه ما یعنی مابین کارت شبکه و رسانه انتقال (کابل و). همان لایه فیزیکی می شود.

پارامترهایی که باید در این لایه مورد نظر باشند عبارتند از:

عمل بنیادی که پروتکل های موجود در لایه های مختلف مدل OSI انجام می دهند اضافه کردن هدر Header و در یک مورد خاص فوتر Footer به اطلاعاتی که از لایه بالایی خود می گیرند می باشد

Data encapsulation in the OSI model

Data encapsulation in the OSI model

به طور مثال درخواست دستبابی یه برنامه به منابع شبکه از لایه های پشته پروتکل می گذرد. زمانی که درخواست به لایه انتقال می رسد هدر مربوط به خود را به آن اضافه کرده و تحویل لایه شبکه می دهند. در این لایه هم هدر های مخصوص اضافه شده و در لایه پیوند داده های هم به همین صورت بوده و محصول نهایی به عنوان یک بسته برای انتقال آماده می شود.

بعد از رسیدن این بسته به مقصد همین موارد فوق تکرار شده ولی این بار برعکس و رو به لایه هفتم که در هر لایه هدر ها و فوتر ها مورد پردازش و حذف شده و پس از اتمام مراحل درخواست به برنامه مقصددر لایه هفتم یا کاربرد می رسد. در واقع مفهوم کپسوله کردن فرآیندی است که در آن پروتکل های لایه های مختلف هدر و فوتر خود را به درخواست تولید شده توسط به برنامه کاربردی اضافه می کنند.

OSI Model Course work-Web architecture RISD)

OSI Model Course work-Web architecture RISD)

درباره این سایت